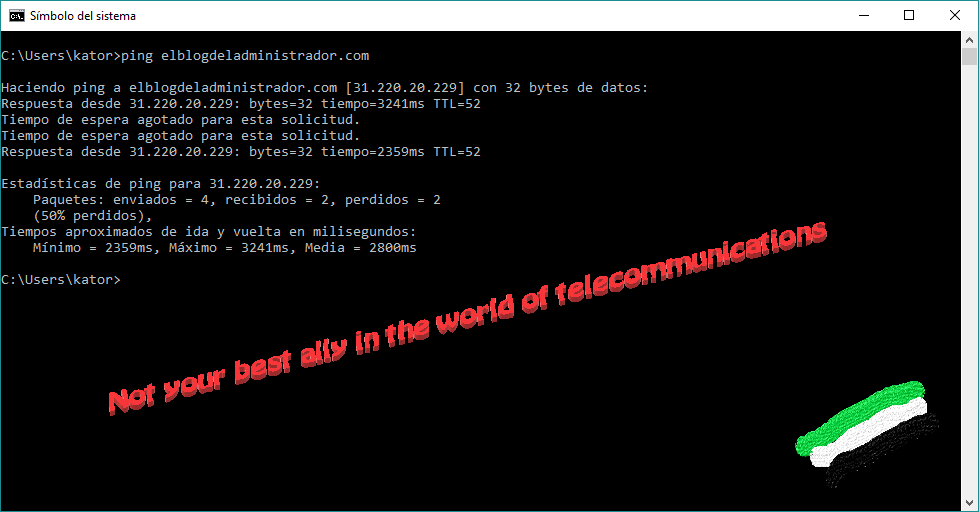

Ping es tu amigo, pero puede ser tu peor enemigo…

No te fies de ping, no es tu mayor aliado ¿A cuantos que nos dedicamos a esto de administrar redes, no nos han dicho alguna vez que para comprobar la conexión con un equipo, el mejo comando es el famoso «ping»? Siento deciros que esto es completamente falso, el comando ping no es, ni de … Leer más